Entra ID Identity Governance - Privileged Identity Management (PIM)

Assignments, rooliryhmien asetukset, PIM for Groups ja role-assignable group

Johdanto

Tämä kirjoitus on osa blogikirjoitus sarjaa, missä käsittelen Entra ID:n palvelukokonaisuutta nimeltä Identity Governance. Tässä kirjoutuksessä keskityn Identityn Governancen osa-alueeseen nimeltä Privileged Identity Management (PIM).

Tämän blogisarjan tarkoitus on antaa kevyt kuvaus Microsoftin M365 teknologiaan Suomen kielellä, niin että siitä saa nopeasti kuvan mistä teknologiassa on kyse ja miten palvelua konfiguroidaan. Jos myöhemmin haluaa perehtyä asiaan syvemmin, niin Microsoftin Learn sivustosta löytyy syventävä materiaali.

Identity Governance on osa-alue Microsoftin SC-300 sertifiointitestissä.

Mikä on Privileged Identity Management (PIM)?

Microsoft Entra Privileged Identity Management (PIM) on Microsoft Entra ID:n (ent. Azure AD) ominaisuus, joka mahdollistaa korkean riskin käyttöoikeuksien hallinnan ja valvonnan. Sen päätarkoituksena on vähentää ylimääräisten oikeuksien väärinkäytön riskiä tarjoamalla just-in-time (JIT) -pohjaista käyttöoikeuksien myöntämistä, hyväksyntäprosesseja, käyttöoikeuksien aikarajoituksia ja toimintojen auditointia.

PIM keskittyy erityisesti:

- Microsoft Entra ID:n (Azure AD) rooleihin (esim. Global Administrator, Security Reader)

- Azure-resurssien rooleihin (esim. Contributor, Owner, Reader)

- Privileged Access Groups -ryhmiin, joilla on hallinnollisia rooleja

- Tunnusten käyttöoikeuksien aktivointipyyntöihin ja niihin liittyviin hyväksymisprosesseihin

- Käyttöoikeushistorian ja auditointilokien tarkasteluun

Miksi PIM?

Perinteinen tapa antaa käyttäjälle pysyvä rooli (esimerkiksi Global Administrator) altistaa ympäristön huomattavalle riskille. Jos tili kaapataan tai väärinkäytetään, sillä voi olla laajamittaiset seuraukset koko ympäristöön. PIM vähentää tätä riskiä tarjoamalla:

- Tilapäiset käyttöoikeudet

- Hyväksyntä ennen roolin aktivointia

- Monivaiheinen todennus (MFA)

- Käyttöperusteiset aktivoinnit

- Auditointi ja lokitus

Suunnittele ja hallitse Azure-rooleja PIM:llä

Microsoft Entra Privileged Identity Management (PIM) mahdollistaa Azure AD -hallintaroolien (esimerkiksi Global Administrator, User Administrator, Security Reader jne.) hallinnan dynaamisesti ja turvallisesti. Näiden roolien hallinta PIM:llä perustuu tilapäisiin ja valvottuihin käyttöoikeuksiin, jotka käyttäjät voivat aktivoida vain tarvittaessa.

Roolien tyypit ja käyttöoikeudet

PIM:ssä hallittavat roolit voivat olla joko:

- Pysyviä (permanent): Käyttäjällä on rooli koko ajan.

- Kelpoisuuteen perustuvia (eligible): Käyttäjä voi aktivoida roolin tarpeen mukaan (just-in-time).

Käyttäjän roolikelpoisuus määritetään roolimääritysten (assignments) avulla.

Roolien määrittely (Assignments)

Roolin määrityksessä asetetaan:

- Kohderooli (esim. Global Administrator)

- Käyttäjä tai ryhmä, jolle oikeus annetaan

- Tyyppi: Pysyvä tai kelpoinen (permanent vs. eligible)

- Aikaväli: Voidaan rajoittaa aikavälillä tai määritellä jatkuvaksi

- Aktivointiehdot:

- Hyväksyntä vaaditaan (kyllä/ei)

- Hyväksyjän määrittely (esim. toinen ylläpitäjä)

- MFA vaaditaan

- Aktivointiviive (esim. 5 minuuttia odotusaikaa)

- Aktivointisyyn kirjoittaminen vaaditaan

- Aktivointi vain tietyissä käyttöaikaikkunoissa (päivä/iltayö jne.)

Roolien hallintatehtävät

Entra ID -rooleja PIM:ssä hallitseva järjestelmänvalvoja voi:

Tarkastella nykyisiä kelpoisuus- ja aktiivisia rooleja

- Lisätä tai poistaa roolimäärityksiä

- Asettaa roolien aktivointipolitiikan (MFA, hyväksyntä, aikarajat)

- Hyväksyä tai hylätä roolin aktivointipyyntöjä

- Seurata roolien käyttöä auditointilokien kautta

Esimerkkirooleja hallittavaksi PIM:llä

- Global Administrator – Korkeimmat oikeudet, aina PIM:n kautta suositeltava

- Privileged Role Administrator – Hallitsee PIM:iä, voi hyväksyä pyyntöjä

- User Administrator – Hallinnoi käyttäjiä ja ryhmiä

- Security Administrator – Näkee ja hallinnoi tietoturva-asetuksia

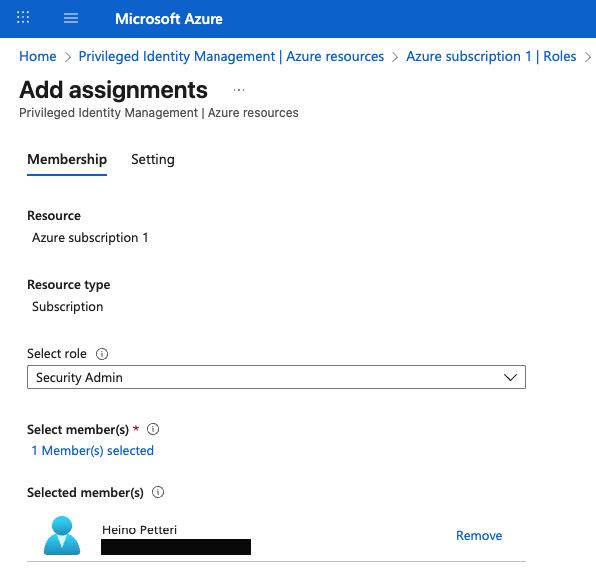

Esimerkki 1. Azure-roolin määrittäminen

Tässä esimerkissä PIMillä luodaan käyttäjälle Security Admin rooli assignment Azure Subscriptioniin

- Kirjaudu Azure-portaaliin (portal.azure.com) tilillä, jolla on käyttöoikeuksien järjestelmänvalvojan tai omistajan roolin oikeudet.

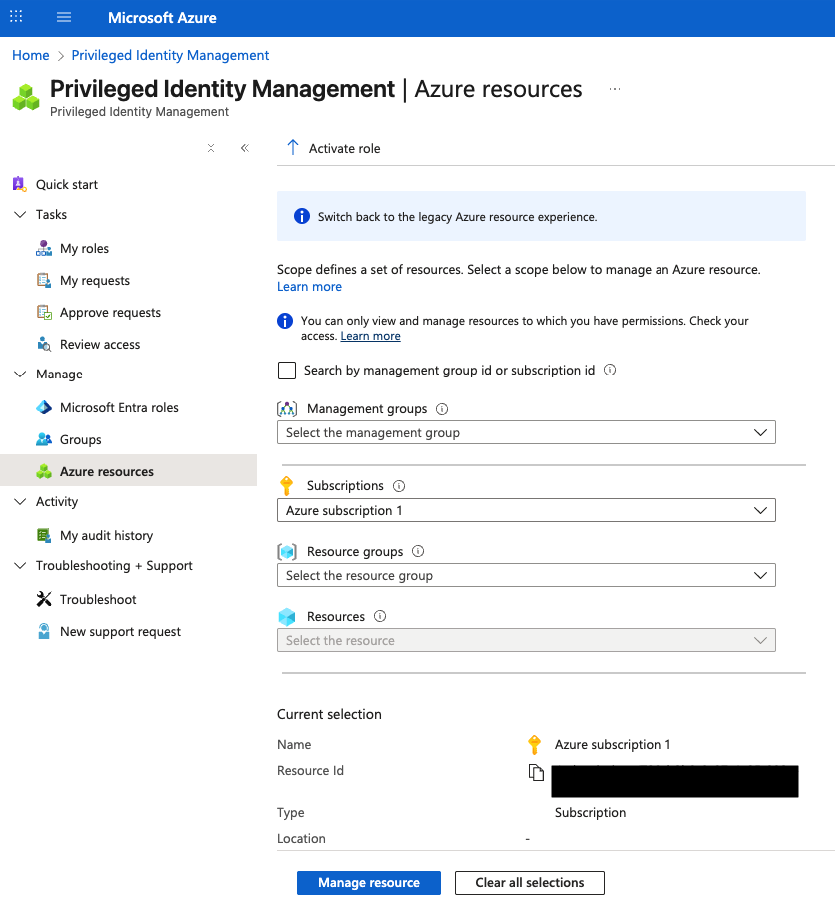

- Etsi Privileged Identity Management -palvelu ja valitse sitten Manage/Azure Resources kuvan mukaisesti.

- Valitse resurssi, jota haluat hallita PIM:llä, esimerkissä Azure-tilaus.

- Klikkaa Manage Resource painiketta.

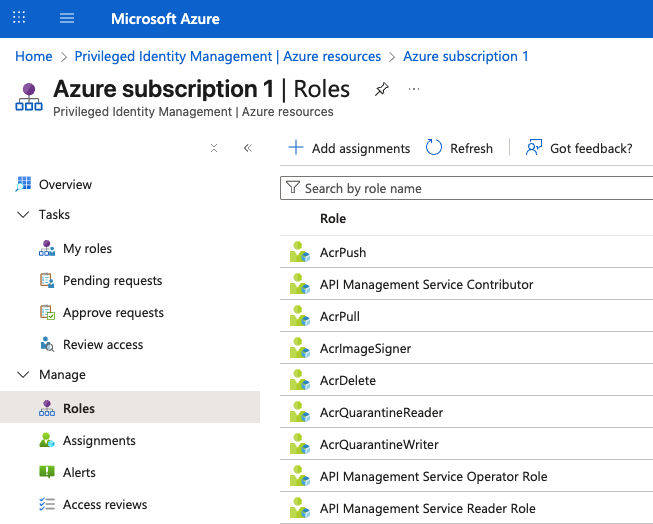

- Valitse Manage/Roles.

- Klikkaa yläriviltä “+Add Assignments” -painiketta.

- Valitse rooli (esimerkiksi Security Admin) ja määritä se sitten yksittäiselle käyttäjälle tai ryhmälle kuvan mukaisesti.

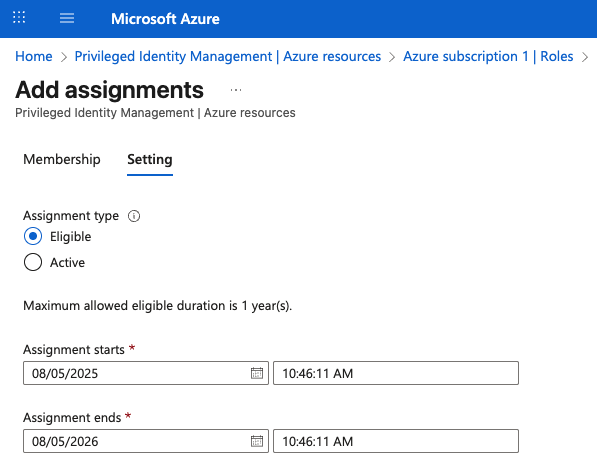

- Tee tästä tehtävästä joko kelvollinen tai aktiivinen organisaation tarpeiden mukaan ja määritä tehtävän alkamis- ja päättymispäivä kuvan 4-40 mukaisesti.

- Lopuksi klikkaa Assign painiketta

- Käyttäjä saa sähköpostiin ilmoituksen uudesta roolistaan

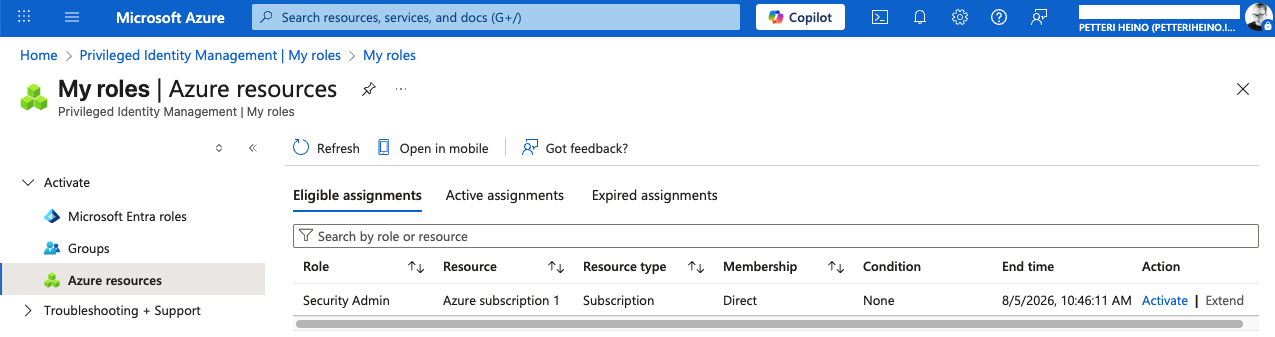

- Koska käyttäjälle ei tehty active assignmentia, niin hänen täytyy käydä aktivoimassa assignment PIM:ssä oikeuksia tarvitseassaan

- Käyttäjä kirjautuu Azuren hallintaportaaliin

- Etsii PIM hallinnan

- Valitsee Tasks/My Roles

- Koska esimerkissä assignment tehtiin Azure Subscriptioniin, niin valitaan Activate/Azure Resources

- Action kolumnista klikataan Activate valintaa ja suoritetaan aktivointiin liittyvät toiminteet mitä rooliryhmän aktivointiin liittyvissä asetuksissa on määritelty.

Esimerkki 2. - Roolin asetusten säätäminen PIMissä

Tässä esimerkissä määritetään Entra Roles-rooliasetukset

- Kirjaudu Azure-portaaliin käyttäjätilillä (portal.azure.com), jolla on Privileged Role Administrator roolin käyttöoikeudet.

- Etsi Privileged Identity Management ylähakupalkin avulla.

- Valitse Manage-osiossa olevat Microsoft Entra Roloses -roolit.

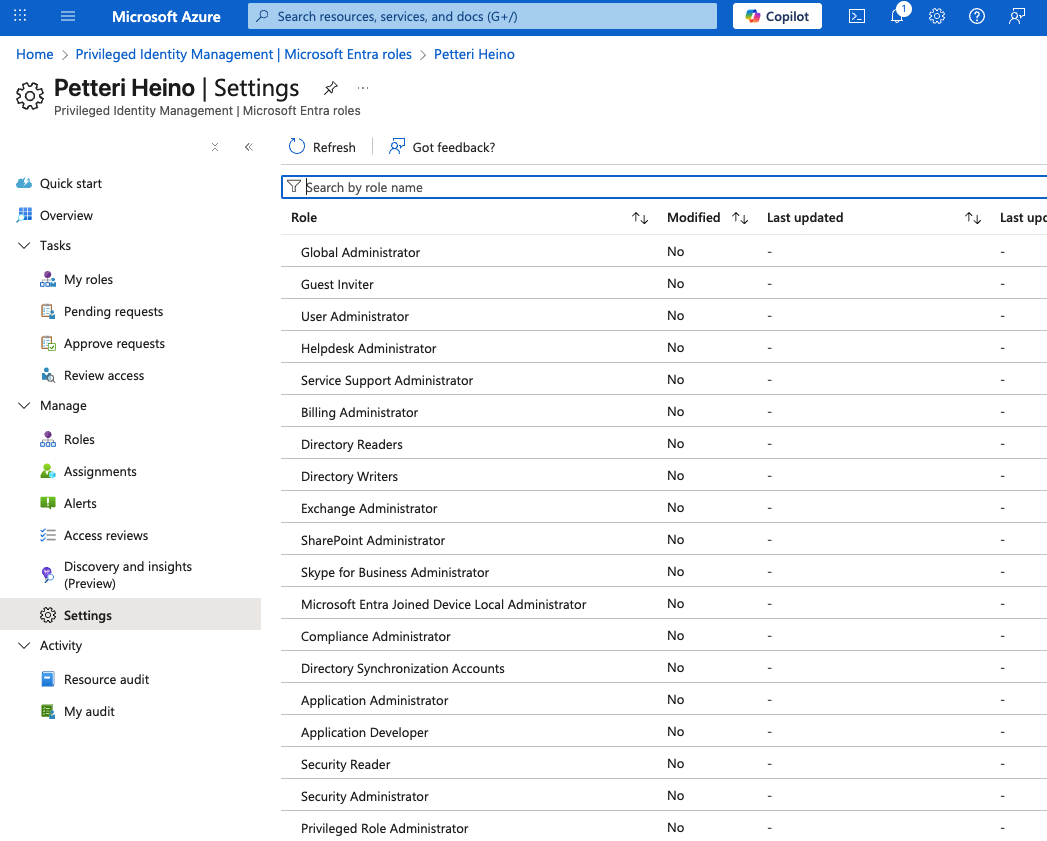

- Valitse seuraavaksi Settings-vaihtoehto kuvan mukaisesti.

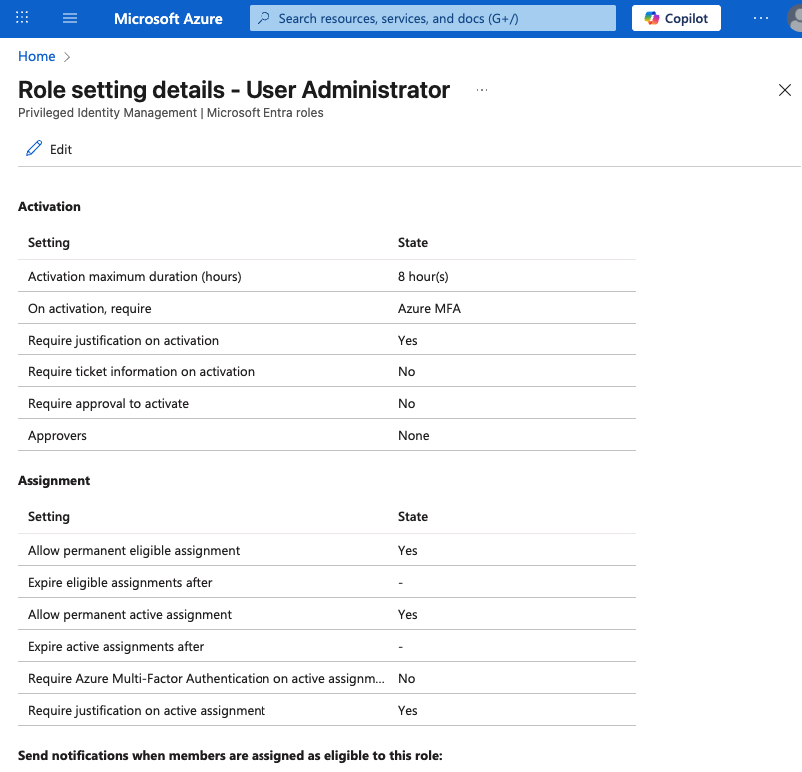

- Valitse rooli, jonka asetukset haluat määrittää (esimerkissä User Administrator)

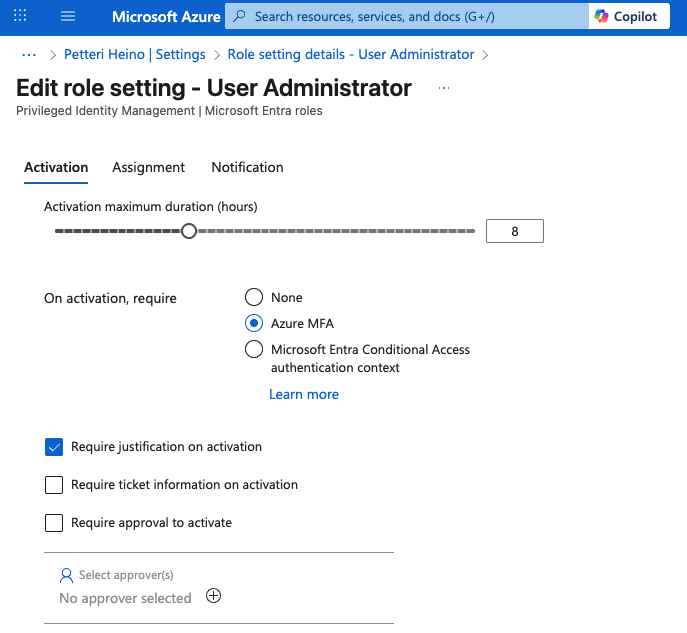

- Valitse seuraavaksi Edit muokataksesi rooliasetuksia.

- Tarkista aktivointiin liittyvät kuvassa näkyvät asetukset ja muokkaa mikäli tarpeen.

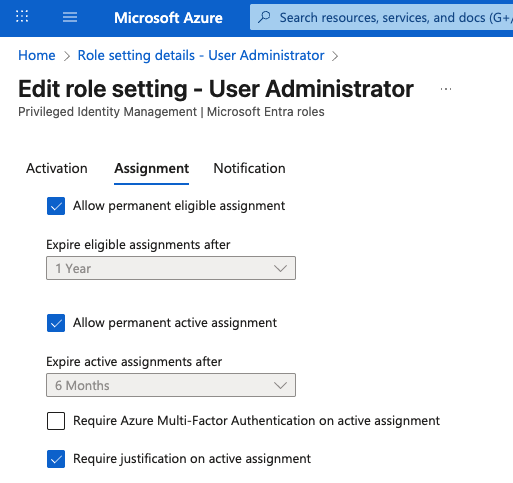

- Valitaan Assignment välilehti. Määritysasetusten avulla voit määrittää erilaisia vaihtoehtoja Active ja Elogible Assignmenteille, kuten alla olevassa kuvassa näkyy.

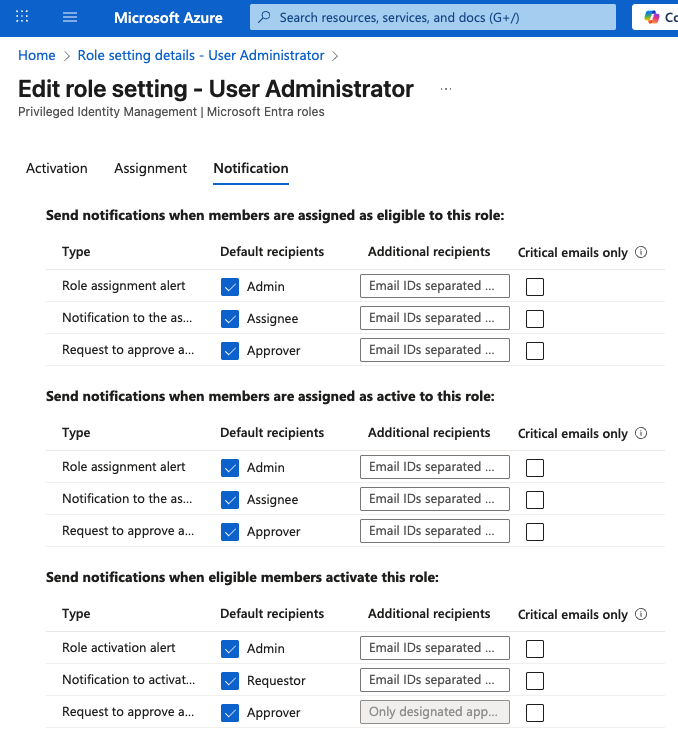

- Valitse Notification välilehti ja muokkaa oletusasetuksia mikäli tarpeen.

- Jos teit muutoksia oletus asetuksiin niin klikkaa lopuksi Päivitä painiketta tallentaaksesi määritysasetukset.

Hyvä käytäntö

Vältä pysyvien roolien käyttöä. Anna käyttäjille vain kelpoisuus rooliin ja vaadi hyväksyntä, MFA ja aktivointiperuste. Tämä vähentää riskejä huomattavasti.

Suunnittele ja hallitse Azure-resursseja PIM:llä

PIM ei rajoitu vain Entra ID -rooleihin — sillä voi hallita myös Azure-resurssien käyttöoikeuksia, kuten virtuaalikoneita, tietokantoja, tallennustilejä tai resurssiryhmiä. Tämä tehdään hallitsemalla Azure roolipohjaisen käyttöoikeusmallin (Azure RBAC) rooleja juuri oikeaan aikaan (Just-In-Time, JIT) -periaatteella.

Mikä muuttuu PIM:llä?

Ilman PIM:iä Azure-resurssien roolit (esim. Owner, Contributor, Reader) annetaan käyttäjälle pysyvästi. PIM mahdollistaa roolien myöntämisen tilapäisesti, hyväksynnän kautta ja tarvittaessa monivaiheisella todennuksella.

Tuetut kohteet

- Hallintaryhmät (Management groups)

- Tilaukset (Subscriptions)

- Resurssiryhmät (Resource groups)

- Yksittäiset resurssit (esim. VM, SQL, Storage)

Roolimääritysten asetukset (Assignments)

Samalla tavalla kuin Entra ID -rooleissa, määritetään:

- Käyttäjä/ryhmä ja rooli (esim. Contributor tilaukseen X)

- Kelpoisuus (eligible) vs. aktiivisuus (active)

- Aikajakso, jolloin käyttöoikeus on voimassa

- Aktivointipolitiikka, sisältäen:

- Hyväksynnän vaatiminen

- MFA:n käyttö

- Aktivointiviive

- Aktivointisyyn kirjoittaminen

Azure-resurssiroolien hallintatehtävät

- Tarkastellaan ja määritellään PIM-hallittuja rooleja tilauksissa tai resurssiryhmissä

- Määritetään aktivointipolitiikat: hyväksyntä, MFA, aikarajat

- Hyväksytään tai hylätään aktivointipyyntöjä

- Tarkastellaan käyttöhistoriaa ja auditointeja

- Käytetään automaattisia raportteja oikeuksien käyttötiheydestä

Tyypillisiä rooleja PIM-käyttöön Azure-resursseilla

- Owner – Hallitsee kaikkea resurssissa

- Contributor – Tekee muutoksia, mutta ei hallitse käyttöoikeuksia

- Reader – Näkee resurssit, mutta ei voi muokata

- User Access Administrator – Voi myöntää käyttöoikeuksia muihin rooleihin

Esimerkki

Kehitystiimin jäsen tarvitsee Contributor-oikeuden testiresurssiryhmään. PIM:n avulla jäsenelle määritetään kelpoisuus, joka vaatii:

- Aktivointipyynnön

- Hyväksynnän esimieheltä

- MFA-varmennuksen

- Enintään 4 tunnin oikeuden

PIM for Groups

PIM for Groups antaa mahdollisuuden hallita ryhmän jäsenyyttä tilapäisesti. Käyttäjät voidaan määrittää eligible-jäseniksi, jotka voivat aktivoida jäsenyyden tarvittaessa:

- Jäsenyys on määräaikainen ja voidaan asettaa automaattisesti päättymään.

- Aktivointi voidaan vaatia hyväksyntää tai perusteluja.

- Kaikki tapahtumat kirjautuvat auditointilokeihin.

PIM:n roolit ryhmien hallinnassa

PIM voi hallita kahta eri asiaa ryhmiin liittyen:

- Ryhmän jäsenyydet – PIM hallitsee tilapäisesti, ketkä käyttäjät voivat olla ryhmän jäseniä.

- Ryhmän assignment rooleihin – PIM hallitsee myös sitä, milloin ja miten itse ryhmä liitetään (assigned) rooliin (role-assignable groups).

Näin PIM mahdollistaa joustavan ja turvallisen pääsynhallinnan sekä ryhmän jäsenten että rooliliittymien osalta.

Ryhmien ja roolien välinen suhde

Microsoft Entra ID:ssä voidaan luoda role-assignable groups (aiemmin Privileged Access Groups) – ryhmiä, jotka voidaan liittää suoraan useisiin eri hallintaroolien rooleihin, kuten esimerkiksi:

- Global Administrator

- Exchange Administrator

- Security Administrator

- Ja muihin moniin Microsoft Entra -rooleihin

Yksi role-assignable group voi siis olla liitettynä useisiin eri rooleihin samanaikaisesti.

Miten PIM for Groups hallitsee ryhmäjäsenyyksiä?

- Tilapäinen jäsenyys: Käyttäjä ei ole suoraan ryhmän jäsen, vaan määritellään eligible-jäseneksi.

- Itsenäinen aktivointi: Käyttäjä voi aktivoida jäsenyyden itsepalveluna esimerkiksi työnsä ajaksi.

- Hyväksyntä: Aktivointi voidaan vaatia hyväksyntää esimieheltä tai ryhmän omistajalta.

- Aikarajoitus: Jäsenyys päättyy automaattisesti määritellyn ajan jälkeen.

- Auditointi: Kaikki jäsenyyteen liittyvät tapahtumat tallentuvat jäljitettävästi.

Tuetut ryhmätyypit

- Office 365 -ryhmät (Microsoft 365 -ryhmät)

- Turvaryhmät (Security groups)

Ei kuitenkaan dynaamisia ryhmiä eikä on-premises-synkronoituja ryhmiä.

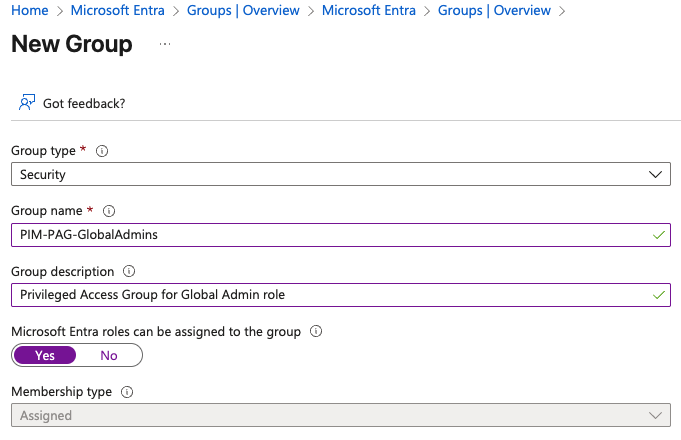

Esimerkki: Rooliryhmän jäsenyydet PIM ryhmän kautta

1. Luodaan Role-assignable group

- Avaa selain ja mene osoitteeseen: https://entra.microsoft.com

- Valitse vasemmasta valikosta Entra ID > Groups

- Klikkaa + New group

- Valitse:

- Klikkaa Create

2. Ota ryhmä käyttöön PIM for Groupsissa

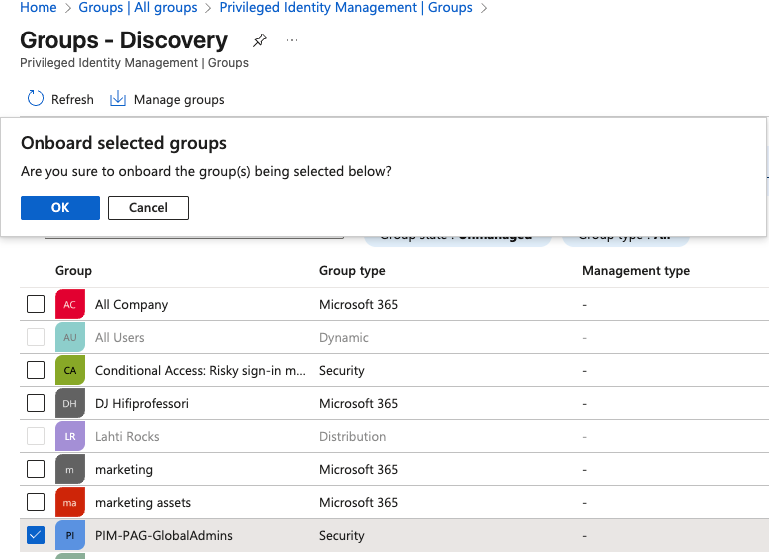

- Siirry Entra Admin Centerissä ID Governance/Privileged Identity Management osioon ja valitse Manage/Groups

- Klikkaa ylävalikosta Discover groups

- Valitse ryhmälistasta äskettäin luotu ryhmä ja sitten klikkaa ylävalikosta Manage groups ja klikkaa OK onboard kysymykseen

- Klikkaa Save

Tämän jälkeen ryhmä näkyy myös PIM:n “Privileged access groups” -kohdassa.

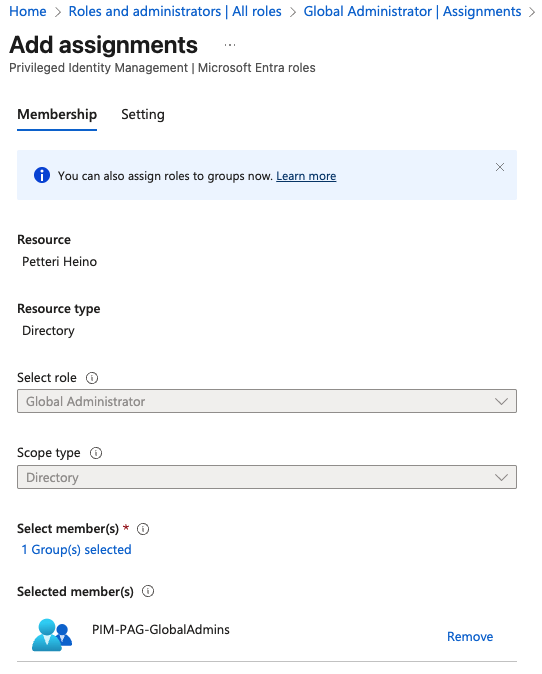

3. Liitä ryhmä hallintaryhmään (assignments)

- Siirry Entra Admin portaalissa kohtaan Roles & Admins

- Hae hakukentässä rooliryhmää mihin haluat tehdä assignmentin ja klikkaa rooliryhmää

- Klikkaa “+Add assignments” painiketta ylävalikosta

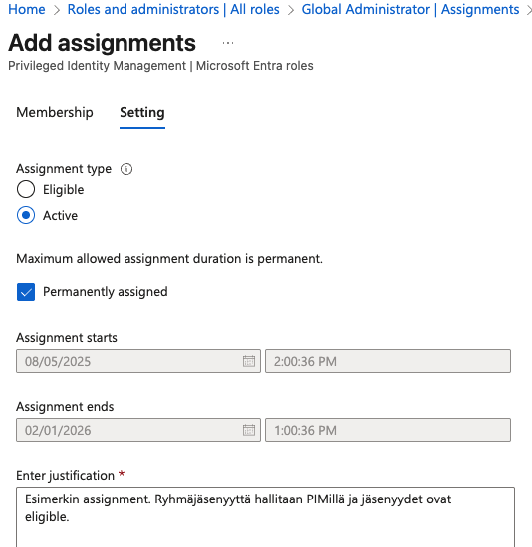

- Membership välilehden asetukset:

- Setting välilehden asetukset:

- Assignment type: Active

- Klikkaa Assign

PIM auditointi ja raportit

Kirjoitan mahdollisesti myöhemmin tästä osuudesta, kun omassa tenantissani on dataa, mitä käyttää esimerkkinä.