Microsoft Entra ID – Multifactor authentication

MFA vaihtoehdot, MFA rekisteröinti, MFA Conditional Accessilla

Johdanto

Tämä blogikirjoitus on osa kirjoittamaani Microsoft SC-300 testi sarjaa, missä käsittelen kevyellä tasolla testissä käsiteltäviä asioita. Tarkoituksena on että kirjoituksista saa nopeasti ymmärryksen mistä asiassa on kyse ja kuinka perus konfigurointi tapahtuu. Kun haluaa syventää ymmärtämistä, niin kannattaa lukea jatkoksi Microsoft Learniä, mistä samat asiat löytyvät huomattavasti kattavammin ja tarkemmin (mutta ovat myös raskaampia lukea jos asia on täysin uusi).

Multifactor authentication on periaatteessa jatkoa aikaisemmin kirjoittamaani Todennuskäytännöt (Authentication Methods) blogikirjoitukseen. Ensin määritellään mitä todennuskäytäntöjä tenantissa tuetaan, sitten käyttäjät rekisteröivät todennuskäytönnöt, minkä jälkeen todennuskäytäntöjä käytetään MFA tunnistautumisen osana.

Multifactor autentikointi on yksi pieni osa SC-300 sertifiointitestiä.

Monivaiheinen tunnistautuminen (MFA) Microsoft 365 -ympäristössä

Tietoturvauhkien lisääntyessä monivaiheisesta tunnistautumisesta (Multi-Factor Authentication, MFA) on tullut yksi tärkeimmistä keinoista suojata organisaation käyttäjätilejä. Tässä kirjoituksessa käydään läpi, miten MFA otetaan käyttöön Microsoft 365 -ympäristössä, mitä vaihtoehtoja sen hallintaan on, ja mitä asioita ylläpitäjän tulisi ottaa huomioon.

Mikä MFA on ja miksi se on tärkeää?

MFA edellyttää käyttäjältä kahta tai useampaa todennustapaa kirjautumisen yhteydessä: esimerkiksi salasana ja vahvistus puhelimella. Tämä vaikeuttaa merkittävästi luvattomia kirjautumisyrityksiä, vaikka salasana olisi päätynyt vääriin käsiin.

MFA:n käyttöönoton vaihtoehdot

Microsoft 365 -ympäristössä MFA:n voi ottaa käyttöön eri tavoin riippuen organisaation tarpeista ja käytössä olevista lisensseistä:

1. Security defaults (oletusturva-asetukset)

Microsoft on ottanut käyttöön security defaults -toiminnon uusille vuokraajille oletuksena. Se sisältää useita perussuojauksia, kuten pakotetun MFA:n kaikille käyttäjille – myös ylläpitäjille.

Mistä tämän näkee ja hallitsee:

- Avaa Microsoft Entra -hallintakeskus

- Navigoi kohtaan Entra ID > Overview > Properties > Manage security defaults

- Täällä voit tarkistaa, onko security defaults käytössä ja halutessasi ottaa sen pois päältä (esim. jos käytät ehdollista käyttöoikeutta).

Huom: Security defaults -toiminnossa ei ole mahdollisuutta säätää käyttäjäkohtaisia asetuksia tai rajata MFA:n käyttöä tietyissä tilanteissa – kaikki saavat samanlaisen suojauksen.

2. Conditional Access (ehdollinen käyttöoikeus)

Ehdollinen käyttöoikeus tarjoaa joustavamman ja tehokkaamman tavan hallita MFA:n käyttöä.

Esimerkiksi voit määrittää:

- MFA:n pakolliseksi vain hallintakäyttäjille

- MFA:n käyttöön vain organisaation ulkopuolelta kirjautuessa

- Poikkeuksia tietyille sovelluksille tai laiteryhmille

Lisenssivaatimus:

Ehdollisen käyttöoikeuden hyödyntäminen vaatii Microsoft Entra ID P1 -lisenssin (entinen Azure AD Premium P1). P2-lisenssillä saa käyttöön myös Identity Protection -ominaisuudet, jotka mahdollistavat riskiperusteisen MFA:n.

3. Perinteinen MFA-käyttöönotto käyttäjäkohtaisesti

Ennen ehdollista käyttöoikeutta MFA otettiin usein käyttöön suoraan käyttäjätileille. Tämä malli on edelleen tuettu, mutta ei suositeltu uusiin käyttöönottoihin.

Hallinta: Microsoft 365 -hallintakeskus > Active users > Multi-factor authentication

Poista käyttäjäkohtainen MFA käytöstä

- Valitse Microsoft 365 -hallintakeskuksessa vasemmasta navigointipaneelista Users > Active users.

- Valitse Active users -sivulla multifactor authentication.

- Valitse monivaiheisen todennuksen sivulla jokainen käyttäjä ja aseta heidän monivaiheisen todennuksen status Disabled tilaan.

MFA-menetelmien rekisteröinti

Käyttäjät voivat itse rekisteröidä MFA-menetelmänsä joko kirjautumisen yhteydessä tai siirtymällä osoitteeseen:

👉 https://aka.ms/mfasetup

Tärkeää: Käyttäjien käytettävissä olevat todennustavat riippuvat siitä, mitä menetelmiä ylläpitäjä on sallinut Authentication Methods -asetuksissa. Esimerkiksi monissa ympäristöissä oletuksena sallitaan vain Microsoft Authenticator, jolloin käyttäjät eivät voi valita muita vaihtoehtoja, kuten tekstiviestivahvistusta.

Tuetut todennustavat voivat sisältää esimerkiksi:

- Microsoft Authenticator -sovellus (suositeltu)

- Tekstiviestivahvistus

- Puhelu

- Muut TOTP-yhteensopivat sovellukset

Rekisteröintiprosessi on selkeä ja opastettu. Käyttäjät valitsevat itse käytettävät menetelmät, mutta vain niistä vaihtoehdoista, jotka ylläpitäjä on ottanut käyttöön. Ylläpitäjän ei tarvitse määrittää metodeja manuaalisesti käyttäjäkohtaisesti.

MFA-rekisteröinnin ohjaus: kaksi vaihtoehtoa

Kun MFA otetaan käyttöön, on tärkeää varmistaa, että käyttäjät rekisteröivät vähintään yhden todennustavan ennen kuin MFA vaaditaan kirjautumisen yhteydessä. Tähän on kaksi vaihtoehtoista tapaa:

🔹 1. Registration campaign (Authentication Methods -asetuksissa)

- Käytettävissä ilman lisenssiä

- Näyttää käyttäjälle kehotuksen rekisteröidä todennustapa, mutta ei pakota sitä heti

- Käyttäjä voi ohittaa ilmoituksen useita kertoja (määrä säädettävissä)

- Hyvä vaihtoehto kevyempään, asteittaiseen käyttöönottoon

Käyttöönotto:

- Avaa Microsoft Entra -hallintakeskus

- Navigoi kohtaan Entra > Authentication methods > Registration campaign

- Ota kampanja käyttöön ja määritä kohderyhmät

Huom: Oletusarvoisesti kampanja on asetettu tilaan “Microsoft managed”, jolloin Microsoft hallitsee sen tilaa automaattisesti – mutta kannattaa asettaa Microsoft Managed tilasta Enabled tilaan, jotta varmistat aktivoinnin ja kohderyhmien hallinnan.

🔸 2. MFA registration policy (Identity Protection -ominaisuus)

- Vaatii Microsoft Entra ID P2 -lisenssin

- Pakottaa käyttäjät rekisteröimään MFA-menetelmän ennen kuin he pääsevät kirjautumaan

- Ei ohitusta – rekisteröinti on tehtävä kirjautumisen yhteydessä

- Suositeltava tapa, jos lisenssi sallii, sillä se takaa kattavan ja valvotun käyttöönoton

Käyttöönotto:

- Avaa Microsoft Entra -hallintakeskus

- Navigoi kohtaan Protection > Identity Protection > MFA registration policy

- Valitse kohderyhmät (esim. All users) ja poissulje tarvittaessa break-glass-tilit

- Ota policy käyttöön

Huom: Jos käytössä on sekä Authentication methods registration campaign että MFA registration policy (Identity Protectionin kautta), niin MFA registration policy ohittaa kampanjan ja pakottaa käyttäjät rekisteröimään MFA-menetelmät ennen kirjautumista. Huom! Jos Security defaults on käytössä, se ohittaa kaikki ehdollisen käyttöoikeuden sekä todennustapojen hallinnan asetukset, mukaan lukien Authentication methods registration campaignin.

Yhteenveto: kumman valitsen?

| Ominaisuus | Registration Campaign | Identity Protection MFA Policy |

|---|---|---|

| Lisenssivaatimus | Ei vaadi | Entra ID P2 |

| Pakottava | Ei (muistutus) | Kyllä (pakko rekisteröidä) |

| Käyttäjäkokemus | Voidaan ohittaa | Estää kirjautumisen, kunnes valmis |

| Hallinta | Kevyt, helppo ottaa käyttöön | Vahva kontrolli, mutta vaatii lisenssin |

| Suositus | Hyvä oletusratkaisu ilman lisenssiä | Paras vaihtoehto, jos P2 on käytössä |

Käyttöönoton onnistumisen kannalta on suositeltavaa valita rekisteröintitapa sen mukaan, mitä lisenssejä organisaatiossa on käytössä. Mikäli Entra ID P2 -lisenssi löytyy, Identity Protectionin MFA-politiikka on selkeästi tehokkain ja suositeltavin ratkaisu.

MFA ja SSPR (Self-Service Password Reset)

MFA-menetelmien rekisteröinti toimii myös pohjana (Combined Registration) itsepalautettavan salasanan (SSPR) käyttöönotolle. Näin käyttäjät voivat palauttaa unohtuneen salasanansa samoilla tunnistautumismenetelmillä. Kirjoitan SSPR:n käyttöönotosta tarkemmin tulevassa artikkelissa.

Yhteenveto

| Vaihtoehto | Kuvaus | Lisenssivaatimus |

|---|---|---|

| Security defaults | Oletusarvoinen MFA kaikille | Ei vaadi maksullista lisenssiä |

| Conditional Access | Sääntöihin perustuva joustava hallinta | Microsoft Entra ID P1 tai P2 |

| Perinteinen MFA | Käyttäjäkohtainen hallinta | Ei vaadi lisenssiä, mutta ei suositeltu |

MFA:n käyttöönotto Microsoft 365:ssä – Conditional Access -käytännön avulla

Tässä ohjeessa käydään läpi vaiheittain, kuinka otat monivaiheisen tunnistautumisen (MFA) käyttöön Conditional Accessin avulla Microsoft 365 -ympäristössä. Ennen sitä varmistetaan, että Security defaults on poistettu käytöstä, jotta voit hallita MFA-asetuksia itse.

🔧 Poista Security Defaults käytöstä

Security defaults voi estää omien MFA-käytäntöjen (kuten Conditional Access) toiminnan. Poista se ensin käytöstä.

Vaiheet:

- Siirry Microsoft Entra -hallintakeskukseen

- Valitse vasemmalta “Identity” ja sitten “Overview”

- Valitse “Properties”

- Vieritä alas ja klikkaa “Manage security defaults”

- Avaa paneeli ja valitse:

- Enable security defaults → No

- Tallenna muutokset

✅ Ota MFA käyttöön Conditional Accessin avulla

Nyt voit määrittää käytännön, joka pakottaa MFA:n halutuille käyttäjille.

Huom! Tämä ohje toimii pohjana ensimmäiselle MFA-käytännölle, jonka tarkoitus on varmistaa, että kaikilla käyttäjillä on MFA käytössä. Käytettävyyden parantamiseksi tätä käytäntöä saatetaan myöhemmin löysentää tai jakaa osiin, kun MFA halutaan kohdistaa tarkemmin eri tilanteisiin tai käyttäjäryhmiin.

Jatkossa voidaan luoda erillisiä käytäntöjä esimerkiksi:

- Vain etäkäyttäjille

- Vain hallintaoikeuksia omaaville

- Käytettäväksi riskipohjaisesti (Identity Protectionin kanssa)

- Käytettäessä tiettyjä sovelluksia tai sijainteja

Tavoitteena on rakentaa hallittu ja tasapainoinen MFA-strategia, joka ei kuormita käyttäjiä tarpeettomasti, mutta säilyttää tietoturvan korkealla tasolla.

Vaiheet:

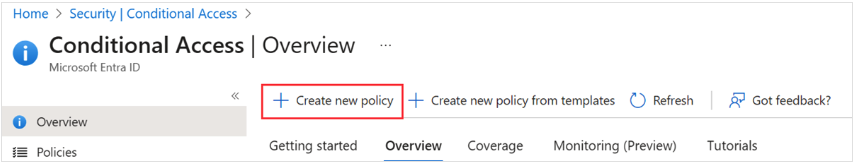

- Siirry Microsoft Entra -hallintakeskukseen

- Valitse vasemmalta “Entra ID” → “Conditional Access”

- Klikkaa ”+ Create new policy”

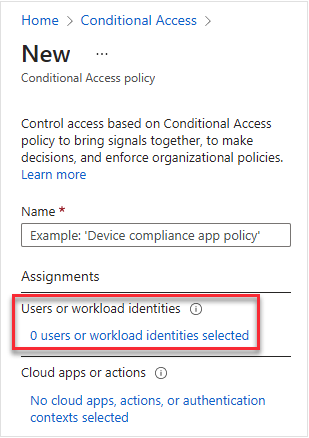

1️⃣ Nimeä käytäntö

- Policy name: esim.

Require MFA for all users

2️⃣ Valitse käyttäjät (Users)

- Klikkaa “Users or workload identities”

- Valitse:

- Include → esim. All users

- Exclude → esim. ylläpitotili (break-glass), testiympäristö

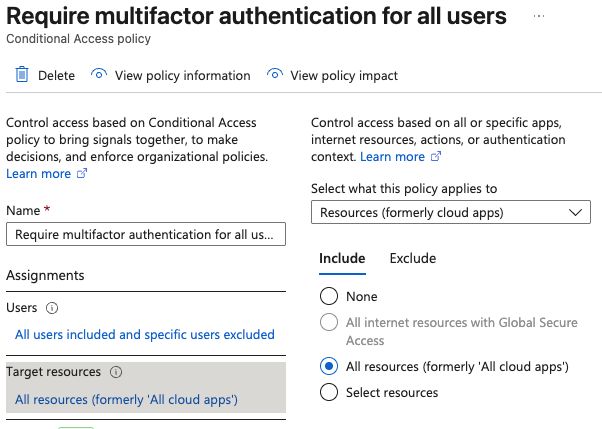

3️⃣ Valitse kohteet (Target resources)

Tämä varmistaa, että MFA vaaditaan kaikissa kirjautumisissa M365-palveluihin

4️⃣ Lisää ehdot (Conditions) (valinnainen)

- Voit lisätä esimerkiksi:

- Locations → Vaadi MFA vain, jos kirjautuminen tulee organisaation ulkopuolelta

- Device platform → Kohdista tietyille laitetyypeille

- Client apps → Rajaa tietyille sovelluksille

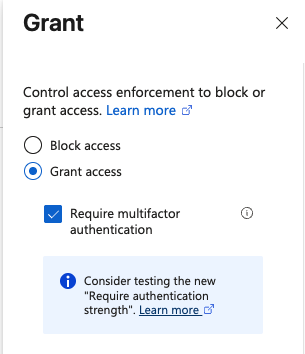

5️⃣ Määritä kontrollit (Grant)

6️⃣ Ota käytäntö käyttöön

- Valitse Enable policy: On

- Vaihtoehtoisesti: valitse Report-only testausvaiheessa

7️⃣ Tallenna

- Klikkaa Create tallentaaksesi ja aktivoidaksesi käytännön

🧪 Testaus

- Kokeile kirjautua käyttäjällä, johon käytäntö kohdistuu

- Jos MFA ei ole vielä rekisteröity, käyttäjää pyydetään rekisteröimään todennustavat

- Käyttäjä voi rekisteröidä ne osoitteessa:

👉 https://aka.ms/mfasetup

📝 Vinkkejä käyttöönottoon

- Aloita Report-only-tilassa, jotta voit tarkkailla vaikutuksia ilman estävää vaikutusta käyttäjille

- Luo pilottikäyttäjäryhmä, johon kohdistat käytännön ensimmäisessä vaiheessa

- Luo erilliset käytännöt eri käyttötarpeisiin, kuten:

Require MFA for adminsRequire MFA outside trusted locationsRequire MFA for high-risk users

🔁 Muistutus: Kampanjat ja rekisteröintipolitiikat

Jos sinulla on käytössä:

- Authentication methods registration campaign

- MFA registration policy (Identity Protectionin kautta)

MFA registration policy ohittaa registration campaignin ja pakottaa käyttäjän rekisteröimään MFA:n ennen kirjautumista.